Het schandaal is van internationale omvang in de IT-wereld en het is ontdekt door een Spaans bedrijf. Tarlogic Security, een cyberbeveiligingsbedrijf uit Galicië, heeft zojuist de resultaten gepresenteerd van zijn onderzoek naar een technologisch onderdeel dat je waarschijnlijk op dit moment op zak hebt.

Het is een chip die de meeste apparaten wereldwijd dagelijks gebruiken om te communiceren. Hij zit in je mobiele telefoon, in de tablet waarop je tv-series kijkt en in de computer waarmee je voor je bedrijf werkt. Een kleine controller die onmisbaar is voor de werking van de apparaten die we in ons dagelijks leven gebruiken.

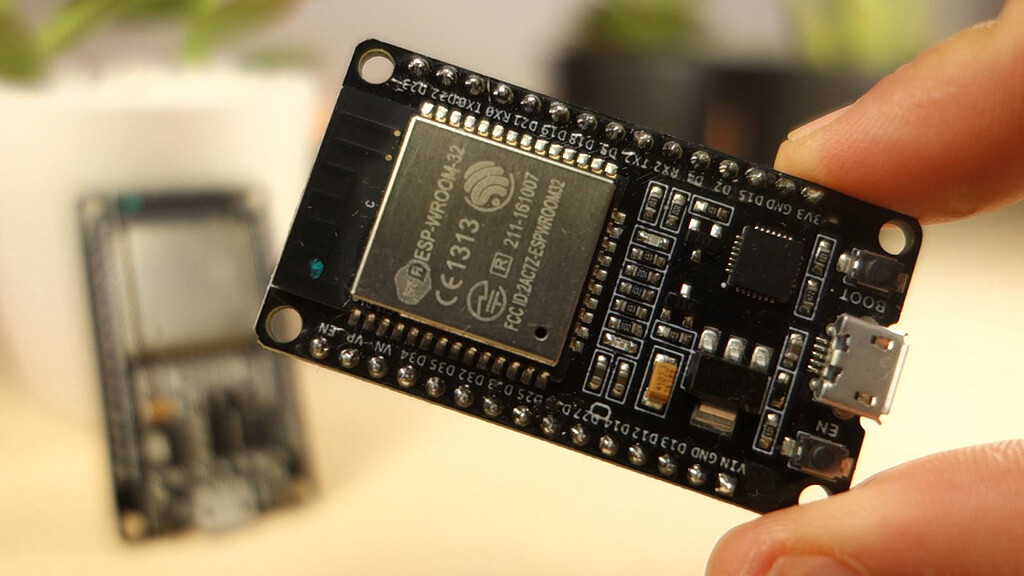

Het is de alomtegenwoordige ESP32 microchip. Een microcontroller gemaakt door de Chinese fabrikant Espressif en volgens Tarlogic gebruikt door meer dan een miljard apparaten in 2023. Een onderdeel dat WiFi- en Bluetooth-connectiviteit mogelijk maakt en aanwezig is in miljoenen IoT-apparaten voor consumenten.

Aanvallen uitvoeren

De Spaanse onderzoekers Miguel Tarascó Acuña en Antonio Vázquez Blanco hebben geconcludeerd dat de chip een reeks ongedocumenteerde commando’s bevat die gebruikt kunnen worden om aanvallen uit te voeren, wat ze onlangs hebben gepresenteerd op een conferentie tijdens RootedCON 2025, ’s werelds belangrijkste conferentie over cyberbeveiliging in het Spaans, die net in Madrid is gehouden.

“Een chip die €2 kost kan de deur openen om zich voor te doen als identiteiten om verbinding te maken met duizenden IoT-apparaten,” zegt het Galicische bedrijf, dat een onderzoek heeft ontwikkeld waarin ze meerdere Bluetooth-apparaten hebben beoordeeld met behulp van een methodologie die de prestaties van Bluetooth-beveiligingsaudits systematiseert, en concludeert dat ‘het verborgen commando’s heeft die niet zijn gedocumenteerd door de fabrikant’.

“In de loop van het onderzoek is een verborgen functionaliteit ontdekt in de ESP32-chip, die wordt gebruikt in miljoenen IoT-apparaten en kan worden gekocht in ’s werelds populairste e-commercewinkels voor €2”. Dat is een van de sleutels, dat vanwege de lage kosten “het aanwezig is in de overgrote meerderheid van Bluetooth IoT-apparaten voor thuisgebruik. In 2023 meldde de fabrikant Espressif in een verklaring dat er tegen die tijd wereldwijd een miljard stuks van deze chip waren verkocht”.

Burgers bespioneren

Met deze component, waarschuwt het Galicische bedrijf, “zouden kwaadwillende actoren zich kunnen voordoen als bekende apparaten om verbinding te maken met mobiele telefoons, computers en slimme apparaten, zelfs als deze zich in offline modus bevinden. Met welk doel? Om vertrouwelijke informatie te verkrijgen die erop is opgeslagen, toegang te krijgen tot persoonlijke en zakelijke gesprekken, burgers en bedrijven te bespioneren…”.

“Door gebruik te maken van deze functionaliteit kunnen vijandige actoren phishing-aanvallen uitvoeren en gevoelige apparaten zoals mobiele telefoons, computers, slimme sloten of medische apparatuur permanent infecteren door controlemechanismen voor code-auditing te omzeilen”, aldus Tarlogic.

“De ongedocumenteerde commando’s maken het mogelijk om zich voor te doen als vertrouwde apparaten, ongeautoriseerde toegang te krijgen tot gegevens, over te schakelen naar andere apparaten op het netwerk en, mogelijk, langdurige persistentie te bewerkstelligen”, legt het bedrijf uit Galicië uit. “Met dergelijke commando’s kunnen chips willekeurig worden aangepast om extra functionaliteiten te ontgrendelen, deze chips te infecteren met kwaadaardige code en zelfs spoofing-aanvallen op apparaten uit te voeren”.

Persbericht

Tarlogic definieerde de dreiging aanvankelijk als een “backdoor” en beschrijft het nu als “verborgen functionaliteit”. Het verschil is dat de eerste opzettelijk zou zijn. En dat is wat de Chinese fabrikant, Espressif, gedwongen heeft om een verklaring uit te geven om zijn positie te verduidelijken en te specificeren dat het in dit geval niet om een backdoor gaat.

Het eigen bedrijf Tarlogic heeft deze update toegevoegd aan zijn onderzoek: “We willen graag verduidelijken dat het gepaster is om het bestaan van eigen HCI-commando’s die bewerkingen mogelijk maken zoals het lezen en wijzigen van het geheugen in de ESP32-controller een ‘verborgen functie ’ te noemen in plaats van een ‘achterdeur’,” concludeert het Galicische bedrijf.